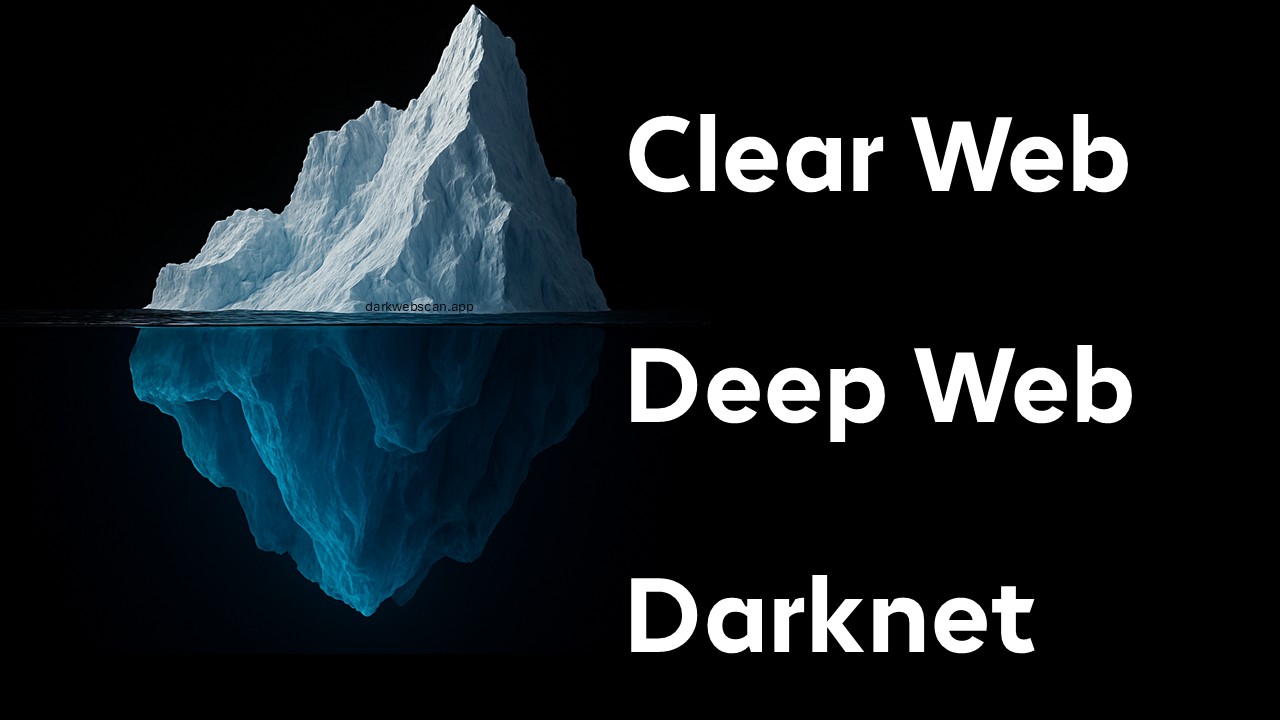

Viele Unternehmen unterschätzen das Risiko, dass im verborgenen Teil des Internets Informationen über sie kursieren. Das Darknet ist kein mystischer Ort, sondern ein abgeschotteter Bereich, der nur über spezielle Software zugänglich ist und häufig als Umschlagplatz für gestohlene Daten und illegale Dienstleistungen dient. Wenn Firmen dort auftauchen, erfahren sie es oft erst dann, wenn bereits ein Schaden entstanden ist. Doch es gibt klare Möglichkeiten, den Überblick zu behalten und frühzeitig zu erkennen, ob das eigene Unternehmen betroffen ist.

Um herauszufinden, ob das eigene Unternehmen erwähnt wird, setzen viele Firmen spezialisierte Monitoringdienste ein. Diese scannen Teile des Darknets automatisiert nach Unternehmensnamen, E-Mail Adressen oder anderen eindeutigen Identifikatoren. Da das Darknet nicht wie das übliche Internet indexiert ist, kann ein solches Monitoring keine vollständige Abdeckung garantieren. Dennoch liefert es wertvolle Hinweise auf potenzielle Risiken. Wird ein Treffer entdeckt, erfolgt eine Benachrichtigung, bevor die veröffentlichten Informationen für Angriffe genutzt werden können.

Zwar kann eine Recherche im Darknet auch manuell durch das eigene Unternehmen erfolgen, oft sind diese Recherchen aber nicht so umfangreich wie die Recherchen, die kommerzielle Anbieter leisten können.

Hürden bei der Recherche

Für eine Recherche im Darknet benötigen Sie Quellen. In diesem Fall die Orte, an denen sich die Cyberkriminellen auch gerne rumtreiben. Mit ein wenig Online-Recherche finden sich relativ schnell verschiedene Foren, Marktplätze, Leak-Blogs von Ransomware-Gruppen, Chatgruppen und weitere Webseiten im Darknet.

Die nächste Hürde stellt allerdings der Zugang zu diesen Plattformen dar. Verständlicherweise möchten die Kriminellen nicht, dass sich jeder auf ihren Seiten umschauen kann. Häufig sind diese Seiten daher zugangsbeschränkt. Das sieht dann konkret so aus, dass man für den Zugang zu einem Forum vielleicht erst nachweisen muss, dass man schon seit mehreren Jahren einen Account in einem anderen Forum hat. Als Alternative wird häufig angeboten, eine einmalige „Aufnahmegebühr“ in einer Kryptowährung zu bezahlen. Ob der Zugang danach allerdings wirklich gewährt wird, ist sicherlich von Fall zu Fall unterschiedlich. Eine Garantie dafür gibt es jedenfalls nicht – Sie sollten jederzeit vor Augen haben, dass Sie es mit Kriminellen zu tun haben.

Wenn Sie die Hürde der Zutrittsbeschränkungen gemeistert haben, müssen Sie als nächstes wissen, wonach Sie überhaupt suchen sollen. Je nach Art der Website führen Kriminelle unterschiedliche Bezeichnungen, Schreibweisen oder Umschreibungen. So kann es sein, dass bspw. Zugangsdaten zu einer konkreten Domain (bspw. „vpn.example.org“) zum Kauf angeboten werden. Manchmal finden sich in Leak-Blogs, auf denen gestohlene Unternehmensdaten aus Ransomware-Angriffen veröffentlicht werden, auch der vollständige Unternehmensname oder Teile davon oder auch Abkürzungen der Firma. In Foren im Darknet wird manchmal auch nur umschrieben, um welches Unternehmen es sich handelt. So wird dann bspw. ein Zugang zu einem produzierenden Gewerbe aus Deutschland mit 85 Mio. Euro Jahresumsatz angeboten. Das erschwert die Suche nach dem eigenen Unternehmen.

Klare Prozesse für die Behandlung von Darknet-Funden

Damit die Erkenntnisse aus Darknet-Recherchen einen echten Mehrwert bringen, muss das Unternehmen außerdem auch klare Prozesse für den Ernstfall haben. Sobald ein Hinweis auftaucht, sollte festgelegt sein, wer informiert wird, welche Maßnahmen eingeleitet werden und wie weitreichend die internen Analysen gehen müssen. Von der Änderung kompromittierter Passwörter über die Prüfung betroffener Systeme bis hin zur Vorbereitung einer öffentlichen Kommunikation muss alles sorgfältig geplant sein. Eine schnelle und koordinierte Reaktion ist entscheidend, um Schäden zu begrenzen.